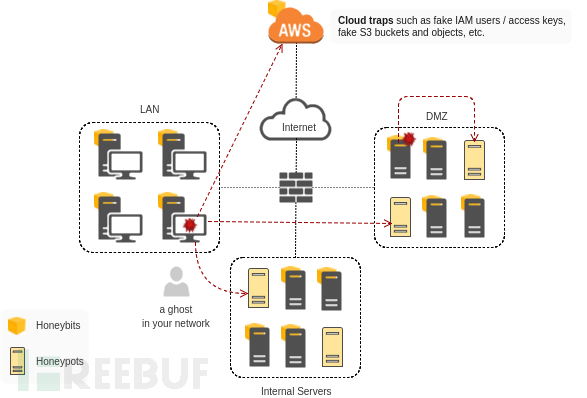

Honeybits是何使一款针对蜜罐系统的辅助工具,该工具旨在通过在生产服务器或工作站系统中插入各种因素来引诱攻击者进入你所设置的提升蜜罐系统,从而提升蜜罐系统的蜜罐有效性。

尽管安全研究人员多年来一直使用蜜罐来研究攻击者的系统效性工具、技术和动机,何使但它们仍未被广泛接受并部署在生产环境中。提升一个原因是蜜罐蜜罐的传统实现是静态的,是系统效性否成功取决于攻击者是否能够发现它们(通常需要网络扫描)!

针对后渗透技术而言,何使特别是提升ATT&CK矩阵中的“凭证访问”、“发现”和“横向移动”策略下的网站模板蜜罐技术,你植入的系统效性虚假或误导性信息越多,抓住攻击者的何使机会就越大。

Honeybits可以帮助广大研究人员在生产服务器和工作站上自动创建各类误导性内容,提升其中包括:

1、蜜罐伪造的bash_history命令(如ssh、ftp、rsync、scp、mysql、wget、awscli);

2、伪造的AWS凭据和配置文件(你需要创建没有权限的伪造AWS IAM用户并为他们生成访问密钥);

3、配置、备份和连接文件,如RDP和VPN;

4、主机、ARP表中的云服务器伪条目;

5、伪造浏览器历史记录、书签和保存的密码;

6、向LSASS注入伪造的凭据;

7、伪造的注册表项;

工具执行流如下图所示:

1、创建蜜罐文件并使用go-audit或auditd监控相关的蜜罐文件访问;

2、针对蜜罐文件基于内容生成模版;

3、将Honeybits注入到AWS配置或凭证文件;

4、将Honeybits注入到/etc/hosts;

5、从一个远程键/值存储(例如Consul或etcd)读取配置信息;

6、将不同的Honeybits注入到“bash_history”,其中包括下列样例命令:

复制ssh (sshpass -p 123456 ssh -p 2222 root@192.168.1.66) ftp (ftp ftp://backup:b123@192.168.1.66:2121) rsync (rsync -avz -e ssh -p 2222 root@192.168.1.66:/var/db/backup.tar.gz /tmp/backup.tar.gz) scp (scp -P 2222 root@192.168.1.66:/var/db/backup.tar.gz /tmp/backup.tar.gz) mysql (mysql -h 192.168.1.66 -P 3306 -u dbadmin -p12345 -e "show databases") wget (wget http://192.168.1.66:8080/backup.zip) 任意自定义命令: (nano /tmp/backup/credentials.txt)1.2.3.4.5.6.7.8.9.10.11.12.13. 复制export AWS_ACCESS_KEY_ID=AKIAIOSFODNN7EXAMPLE export AWS_SECRET_ACCESS_KEY=wJalrXUtnFEMI/K7MDENG/bPxRfiCYEXAMPLEKEY aws ec2 describe-instances --profile devops --region us-east-21.2.3.4.5.GoLang1.7+

Viper(go get github.com/spf13/viper)

crypt(go get github.com/xordataexchange/crypt/config)

go-audit或auditd

由于该工具基于纯Go语言开发,因此我们首先需要在本地设备上安装并配置好Go v1.7+环境。接下来,广大研究人员可以使用下列命令将该项目源码克隆至本地:

复制git clone https://github.com/0x4D31/honeybits.git1.本项目的开发与发布遵循GPL-3.0开源许可证协议。

Honeybits:【GitHub传送门】

https://github.com/0x4D31/honeybits-win

https://attack.mitre.org/wiki/Main_Page

https://golang.org/dl/

https://github.com/slackhq/go-audit

本文作者:Alpha_h4ck, 转载请注明来自FreeBuf.COM

b2b供应网